Bulletin sur la sensibilisation en matière de cybersécurité bihebdomadaire - (Pour la période du 15 août au 29 août 2021)

Statistiques sur les courriels d’hameçonnage à Emploi et Développement social Canada

Total de courriels douteux reçus : 1908

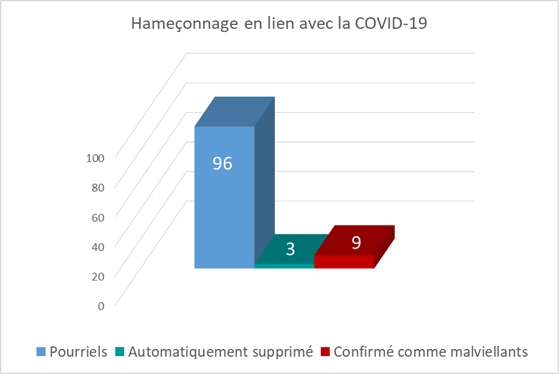

Total de courriels en lien avec la COVID-19 : 108

Principales lignes objets des courriels douteux :

- Vérifier votre adresse courriel (49 courriels)

- You've been selected (25)

- Re: E>F Translator Job (22)

Hameçonnage en lien avec la COVID-19

Tendances et menaces actuelles liées à la cybersécurité

Des statistiques :

- Les applications logicielles commerciales contiennent souvent des composants à source ouverte, dont un grand nombre présente des vulnérabilités connues qui peuvent être exploitées par des logiciels malveillants. En moyenne, 30 % de tous les composants à source ouverte contenaient au moins une vulnérabilité ou un défaut de sécurité. Les applications de réunions en ligne et les clients de messagerie électronique présentaient le plus grand nombre de vulnérabilités.

- Le harponnage devient un enjeu de plus en plus présent, car les organisations subissent des attaques plus convaincantes et plus percutantes. Selon le récent rapport du fournisseur de sécurité Barracuda :

- 1 attaque sur 10 est une attaque de type Compromission de courriel d’affaires (CCA).

- 77 % des attaques CCA visent des employés qui ne sont ni des financiers, ni des cadres supérieurs. Cependant, le PDG moyen subit toujours 57 attaques d'hameçonnage ciblées chaque année.

- Le personnel informatique en reçoit 40 par an, en moyenne.

- Microsoft demeure la première marque usurpée.

État / Enjeux :

- Les multiples attaques de la chaîne d'approvisionnement au cours des derniers mois ont fait les gros titres dans le monde entier et le risque croissant de ces attaques souligne la nécessité d'un examen constant de la posture de sécurité des fournisseurs tiers. Des contrôles de sécurité continus s'imposent, même si une évaluation initiale a été effectuée sur le tiers avant d'établir le partenariat. Les organisations doivent procéder à des réévaluations régulières des systèmes tiers ou mettre en place des outils et des processus leur permettant de se prémunir contre les attaques en aval. Cela peut s'avérer plus difficile pour les petites entreprises qui ne disposent pas suffisamment de ressources, mais les fournisseurs de services gérés auxquels elles font appel doivent également intensifier leurs examens de sécurité, en particulier à la lumière de l'attaque de Kaseya.

- Un sondage réalisé auprès d'adultes américains et britanniques a révélé que plus de 75 % des personnes interrogées éprouvaient des préoccupations liées à la cybersécurité en ce qui concerne l'utilisation de cartes de vaccination virtuelles, par crainte que leurs données personnelles ne soient pas protégées. Leur principale préoccupation portait sur le vol d'identité, mais les personnes interrogées étaient également préoccupées par la possibilité d'une violation des données. La troisième plus grande préoccupation en matière de cybersécurité était que des acteurs menaçants pourraient être en mesure de s'introduire dans des téléphones intelligents en utilisant de fausses cartes de vaccination numériques.

Priorités / Prochaines étapes :

- Les attaques par hameçonnage ciblent davantage de rôles que ceux des cadres supérieurs ou de l'informatique. Tous les employés constituent des cibles potentielles, c'est la raison pour laquelle chacun doit être en mesure de reconnaître les dernières escroqueries, les campagnes de hameçonnage, ainsi que les tactiques d'ingénierie sociale. Il faut également être en mesure d'identifier rapidement le contenu d'un courriel malveillant et d'éviter de cliquer sur des liens ou d'ouvrir des pièces jointes qui pourraient mener à une cyberattaque réussie.

Pratiques exemplaires en vedette

Les trois règles d’or pour l’utilisation du RPV

Avec un si grand nombre d’employés travaillant à domicile, il est essentiel de se protéger et de protéger nos réseaux.

Vous pouvez contribuer à la protection du réseau ministériel en respectant les trois règles d’or de l’utilisation du réseau privé virtuel (RPV) :

- Déconnectez-vous de Windows à la fin de votre journée de travail et n’abaissez pas l’écran de votre ordinateur portatif. Ne redémarrez pas et n’éteignez pas votre appareil. Cela permettra à votre ordinateur de rester connecté au réseau pendant la nuit afin de recevoir d’importantes mises à jour de logiciels et de sécurité.

- Redémarrez votre ordinateur avant de vous connecter, lorsque vous commencez votre journée de travail.

- Connectez-vous à la fois à Windows et au FortiClient RPV, en une seule étape, en utilisant le bouclier rouge qui se trouve sur votre écran de connexion de votre ordinateur, qui apparaît après que vous avez sélectionné « Options de connexion ».

Pour plus d’informations sur la manière de procéder, veuillez consulter les étapes 6 à 12 sur la page « Directives pour commencer à utiliser le RPV » d’iService.