Bulletin sur la sensibilisation en matière de cybersécurité bihebdomadaire - (Pour la période du 27 septembre ou 10 octobre 2021)

Statistiques sur les courriels d’hameçonnage à Emploi et Développement social Canada

Total de courriels douteux reçus : 4420

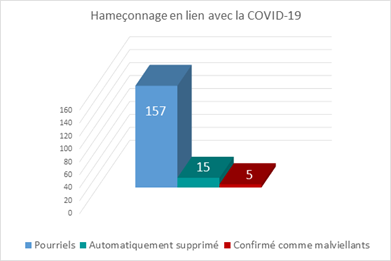

Total de courriels en lien avec la COVID-19 : 177

Principales lignes objets des courriels douteux :

- iPhone 13 Pro. It's here. (451 emails reported)

- Don't miss out. The new iPhone is here. (246)

- Opportunity (138)

- Treat yourself this fall. (132)

- Don't miss out. The new iPhone is here. (85)

Hameçonnage en lien avec la COVID-19

Tendances et menaces actuelles liées à la cybersécurité

Des statistiques :

- La semaine dernière, le centre canadien pour la cybersécurité a signalé 27 incidents. Parmi ceux-ci, 17 ont touché des infrastructures essentielles, ainsi que le gouvernement du Canada, et comprenaient également des rapports sur des activités de réseau douteuses, ainsi qu'une campagne d'hameçonnage sur le thème de DHL.

- Un sondage récent de l'Autorité canadienne pour les enregistrements Internet (ACEI) auprès de 510 organisations a révélé que 17 % des organisations avaient été touchées par un rançongiciel. 69 % de ces organisations ont payé la demande de rançon et 59 % ont déclaré que les données avaient été exfiltrées. Les autres conclusions tirées du sondage sont les suivantes :

- 64 % soutiendraient une législation qui interdit de payer les demandes de rançon.

- 95 % indiquent que certaines des nouvelles protections en matière de cybersécurité, mises en place pendant la pandémie, auront un caractère permanent.

- 36 % ont constaté une augmentation du nombre de cyberattaques qui se sont produites pendant la pandémie.

État / Enjeux :

- Google a récemment annoncé son intention d'inscrire automatiquement 150 millions de comptes à l'authentification à deux facteurs d'ici la fin de l'année. Ce niveau d'authentification supplémentaire contribuera à protéger les comptes qui utilisent des mots de passe faciles à deviner, ainsi que les comptes dont les identifiants peuvent être exposés à des violations de données. Cette vérification supplémentaire peut être effectuée au moyen d'un code provenant d'une application d'authentification ou d'un message texte, de Google Prompt ou bien d'une clé de sécurité liée au matériel.

- Puisque les passeports ou les certificats de vaccination deviennent obligatoires dans de nombreuses régions du pays, des cybercriminels proposent de faux certificats à la vente en ligne. Certains prétendent même être en mesure de saisir les données des faux certificats dans les bases de données officielles du gouvernement. Toutefois, les autorités sanitaires provinciales contestent cette affirmation. Les entreprises spécialisées dans le domaine de la sécurité ont d'abord vu apparaître des offres de faux certificats de vaccination aux États-Unis, mais on constate depuis une augmentation spectaculaire de ces offres également au Canada. Les experts mettent en garde contre le fait que l'achat de ces certificats pourrait exposer l'acheteur à un acte lié au vol d'identité, voire à un rançongiciel.

Priorités / Prochaines étapes :

- L'authentification à deux ou plusieurs facteurs constitue une méthode importante de sécurisation des comptes en ligne et contribue par ailleurs à protéger les comptes contre les violations de données, qui entraînent fréquemment l'exposition des identifiants. Il est vivement recommandé d'utiliser l'authentification à deux ou à plusieurs facteurs sur tous les comptes en ligne qui le permettent.

Pratiques exemplaires en vedette

Choisir le bon outil de conférence

Combien de personnes participeront à la réunion ? Quelle sera la nature de vos discussions ? Puis-je partager mon écran ?

Bien que l'outil préféré à EDSC soit MS Teams, il se peut que, dans certaines situations, un autre outil soit mieux adapté à votre événement. Alors, comment choisir le bon outil pour votre réunion ?

Si vous n'êtes pas sûr de savoir lequel utiliser, consultez la page « choisir le bon outil de vidéo et audio de conférence » sur iService.

Faites bien attention à savoir si les éléments à discuter sont sensibles, protégés ou classifiés. Si vous n'êtes pas sûr de la catégorie d'information à laquelle vous avez affaire, utilisez l'outil de catégorisation de l'information sur iService pour obtenir de l'aide.