Bulletin sur la sensibilisation en matière de cybersécurité bihebdomadaire - (Pour la période du 13 septembre 2021 au 26 septembre)

Statistiques sur les courriels d’hameçonnage à Emploi et Développement social Canada

Total de courriels douteux reçus : 6588

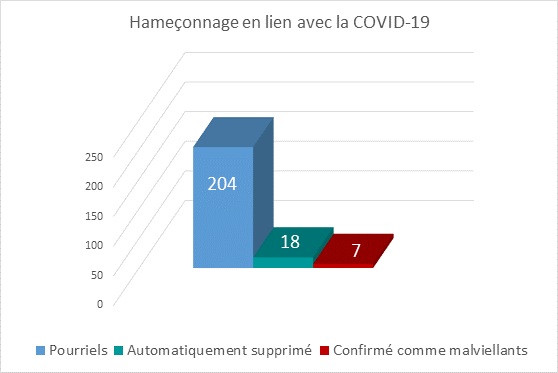

Total de courriels en lien avec la COVID-19 : 229

Principales lignes objets des courriels douteux :

- iPhone 13 Pro. It's here. (451 emails reported)

- Xerox Scanned Document: Important HR Policy Changes (231)

- You've been added to a team in Microsoft Teams (85)

- Enhance your spreadsheets with Microsoft® Excel Pivot Tables - September 27-29 (59)

- How to prepare for your retirement - October 5-6 (46)

Hameçonnage en lien avec la COVID-19

Tendances et menaces actuelles liées à la cybersécurité

Des statistiques :

- Le Centre canadien pour la cybersécurité a signalé 39 incidents la semaine dernière. Parmi ceux-ci, 32 ont touché des infrastructures essentielles et le gouvernement du Canada, et comprenaient en outre des rapports sur l'éventuelle compromission du site Web d'un ministère fédéral, des connexions douteuses ayant des incidences sur plusieurs ministères et des téléchargements malveillants.

- Une étude réalisée par la société LastPass, spécialisée dans la sécurité des mots de passe, a révélé que 79 % des personnes interrogées reconnaissent que les mots de passe compromis constituent une source de préoccupation et 92 % savent que l'utilisation du même mot de passe ou d'une variante de celui-ci constitue également un risque. Cependant, 65 % des personnes utilisent toujours ou presque toujours le même mot de passe ou une variante. Il s'agit d'un chiffre particulièrement inquiétant si l'on considère qu'une personne moyenne possède au moins 50 comptes en ligne. En 2020, plus de 190 milliards de tentatives d'utilisation frauduleuse des identifiants ont été détectées par une entreprise d'infrastructure Internet.

État / Enjeux :

- Trois agences fédérales américaines, dont le FBI, ont émis un avis sur le rançongiciel Conti après avoir constaté plus de 400 incidents liés à ce groupe de rançongiciels, qui visaient des entreprises américaines et internationales. Les acteurs malveillants de Conti utilisent en général des diverses méthodes pour infiltrer les systèmes informatiques, notamment les campagnes de harponnage, ainsi que les logiciels de surveillance et de gestion à distance. Le vol ou des identifiants de Protocole bureautique à distance (PBD) faibles, les appels téléphoniques, les faux logiciels dont la promotion est assurée par l'optimisation des moteurs de recherche, ainsi que les vulnérabilités courantes des actifs externes ont tous été cités comme des outils utilisés par les acteurs de Conti lors des attaques par rançongiciels.

- Selon Microsoft, BulletProofLink, une opération de hameçonnage en tant que service (PHaaS) à grande échelle, constitue la force motrice de nombreuses campagnes de hameçonnage qui ciblent les entreprises. BulletProofLink fournit aux cybercriminels des services divers tels que la vente de trousses d'hameçonnage, de modèles de courriels, d'hébergement et de services automatisés à un coût relativement modeste. Avec plus de 100 modèles de hameçonnage qui imitent des marques connues, les opérations PHaaS proposent également des pages de connexion réalistes au prix de 100 dollars et dispose également de vidéos d'instruction sur YouTube destinées à aider ses clients.

Priorités / Prochaines étapes :

- Les mots de passe faibles sont le point d'entrée pour la majorité des attaques sur les comptes professionnels et les comptes de consommateurs. Les comptes en ligne importants, y compris les comptes professionnels, devraient toujours avoir des mots de passe uniques.

Pratiques exemplaires en vedette

Les faux messages vocaux, ça existe !

Les attaquants utilisent des méthodes avancées pour créer des messages vocaux qui peuvent ressembler à ceux de votre responsable.

- La technologie dite « deepfake » utilise des échantillons audio provenant de présentations ou de conversations réelles enregistrées pour créer de nouveaux messages.

- Les messages peuvent vous demander d'approuver quelque chose ou d'entreprendre une action en tant que faveur spéciale pour une personne en qui vous avez confiance.

- Toute approbation ou demande de transaction monétaire dans un message vocal doit être traitée avec la plus grande prudence, surtout si elle est identifiée comme étant urgente.

Vérifiez toujours les demandes importantes par courriel ou par téléphone en utilisant des coordonnées fiables.