Bulletin sur la sensibilisation en matière de cybersécurité bihebdomadaire - (Pour la période du 19 juillet – 1 août 2021)

Statistiques sur les courriels d’hameçonnage à Emploi et Développement social Canada

Total de courriels douteux reçus : 2226

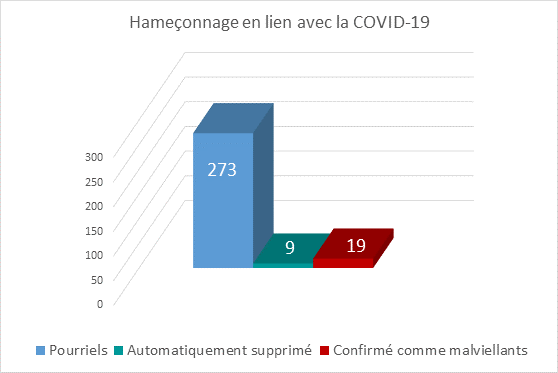

Total de courriels en lien avec la COVID-19 : 301

Principales lignes objets des courriels douteux :

- Understanding the Mechanics of Government - August 10-12 (49 courriels)

- Individual Five Year Unlimited Training Pass -- The Complete Course Suite (41)

- Working together for better outcomes: tell us your views in our public service collaboration survey (36)

- Understanding the Mechanics of Government - August 10-12 (34)

- Eperformance Events: Complimentary Webinar - Digital Strategies for Supporting Economic Recovery. Details inside (31)

Covid-19 Phishing

Tendances et menaces actuelles liées à la cybersécurité

Des statistiques :

- L'étude mondiale annuelle d'IBM sur les atteintes à la protection des données a révélé que le coût moyen d'une atteinte à la protection des données est de 4,24 millions de dollars (tous les chiffres sont en dollars américains). La pandémie entraînant le travail à domicile pour de nombreuses personnes, les atteintes à la protection des données ont coûté en moyenne plus d'un million de dollars de plus lorsque le travail à distance a été un élément déterminant de l'atteinte. Voici d'autres résultats propres aux 26 organisations canadiennes étudiées :

- Le coût moyen d'une atteinte à la protection des données au Canada était de 5,35 millions de dollars et le nombre moyen de dossiers exposés était de 24 400.

- Le vol d'identifiants d'utilisateur était la méthode la plus fréquemment utilisée comme point d'entrée par les attaquants.

- Les entreprises canadiennes qui ont eu recours à l'intelligence artificielle (IA), au cryptage et à la formation des employés, ont réduit le coût d'une atteinte à la protection des données de 1,2 million de dollars par rapport à celles qui n'ont pas utilisé ces outils.

- La durée moyenne d'identification d'une atteinte à la protection des données est passée de 168 à 164 jours. En revanche, la durée moyenne nécessaire pour contenir une atteinte à la protection des données, est passée de 58 à 60 jours.

État / Enjeux :

- Le Centre de la sécurité des télécommunications (CST) avertit les Canadiens qu'il est probable que des acteurs étrangers tentent d'influencer ou de compromettre les prochaines élections, et que la menace d'interférence pourrait s'accroître, car davantage d'activités et de processus électoraux se déroulent en ligne en raison de la pandémie. Le CSE estime que de fausses informations faisant le lien entre le vote par correspondance et la fraude électorale circuleront, mais il a également avisé que le Canada demeure une cible moins prioritaire pour les activités d'influence étrangère en ligne par rapport à certains autres pays. Les électeurs sont plus fréquemment ciblés que les partis politiques ou les élections proprement dites, car les acteurs étrangers estiment probablement qu'il est plus facile et plus efficace de cibler des personnes individuelles.

- Lorsque des sociétés informatiques bien connues annoncent un nouveau produit, les cybercriminels exploitent rapidement cette nouvelle et l'utilisent pour élaborer des messages électroniques malveillants. Après la publication par Microsoft d'une version préliminaire du prochain Windows 11, des acteurs malveillants ont rapidement entrepris d'envoyer des courriels dont les liens menaient à ce qui était censé être un téléchargement de la version préliminaire. En réalité, les victimes ont été infectées par des logiciels malveillants qui volent des mots de passe et des données.

Priorités / Prochaines étapes :

- Seules des sources fiables et autorisées doivent être utilisées pour télécharger et installer tout type d'application, de logiciel, ou de mise à jour logicielle. De nombreuses applications ou logiciels qui proviennent de sources non fiables, contiennent des logiciels malveillants qui peuvent voler des informations, ou installer des virus sur l'appareil.

Pratiques exemplaires en vedette

Hameçonnage - Ne vous laissez pas prendre au piège

Il existe de nombreux moyens par lesquels les cybercriminels tentent de vous atteindre pour dérober vos informations. Ils essaient par le biais de courriels, de messages texte, de messages directs sur les médias sociaux ou même d’appels téléphoniques. Quelle que soit la manière dont vous recevez un message :

- Vérifiez qu’il est légitime.

- Ne cliquez sur aucun lien et ne donnez pas d’informations personnelles.

- Vérifiez l’orthographe et les caractères suspects de l’adresse courriel.

- Recherchez les incohérences.

- Si un lien est intégré dans du texte ou un bouton, vérifiez qu’il est légitime en le survolant pour voir le chemin que vous suivriez si vous sélectionniez le lien.

- Analysez avant de faire quoi que ce soit, même si le message semble provenir d’un collègue.